Executive Summary

1.1 Zweck des Whitepapers

Die NIS2-Richtlinie regelt die Durchsetzung von Cybersicherheits-Standards in der Europäischen Union neu. Sie hat unmittelbare Auswirkungen auf mittelgroße bis große medizinische Praxen in Deutschland, besonders solche mit mehr als 50 Mitarbeitern oder über 10 Millionen Euro Jahresumsatz. Gleichzeitig nehmen Cyberbedrohungen gegen Gesundheitsdienstleister weiter zu. Ransomware-Angriffe und Datenschutzverletzungen verursachen hohe finanzielle Schäden und gefährliche Unterbrechungen in der Patientenversorgung.

Das vorliegende Whitepaper bietet klare, direkt umsetzbare Anleitungen für Praxisinhaber, Partner und Administratoren. Es hilft Ihnen, Ihre NIS2-Verpflichtungen zu verstehen und robuste Sicherheitsmaßnahmen umzusetzen. Dabei geht es über die bloße Beschreibung der Regulierung weit hinaus und betont praktische Einsichten und Schritte für den Schutz Ihrer Systeme und Patientendaten:

- Eine Checkliste für Ihre NIS2-Bereitschaft, die Governance, Risikobewertung, Richtlinien, Schulungen und Reaktionspläne abdeckt.

- Eine Fallstudie „Bright Smiles Orthodontics“, die zeigt, wie eine mittelgroße Einrichtung Compliance-Herausforderungen erfolgreich bewältigt hat.

- Einblicke in Fractional-CISO-Dienste als kosteneffiziente Alternative, um wichtige Lücken in Ihrer Führungsstruktur abzudecken – zu einem Bruchteil der Kosten einer Vollzeitstelle.

1.2 Key Insights

- Cybersicherheit = Versorgungsqualität: Schon ein einziger konzertierter Cyberangriff kann Behandlungen verzögern, Behandlungsergebnisse verschlechtern und das Vertrauen in Ihre Einrichtung beschädigen. Durch Investition in robuste Sicherheitsprotokolle schützen Sie auch den Kern Ihres medizinischen Auftrags.

- Compliance ermöglicht Zusatznutzen: Proaktive Cybersicherheit über gesetzliche Pflichten hinaus verhindert kostspielige Ausfallzeiten, schützt Ihren Ruf und sichert vor allem die kontinuierliche Versorgung Ihrer Patienten.

- Umfang und Zeithorizonte: Fällt Ihre Praxis unter die NIS2-Kriterien? Dann sollten Sie umgehend handeln. In Kapitel 8 finden Sie die aktuellen (kurzen) Umsetzungsfristen für die erforderlichen Sicherheitsverbesserungen.

- Compliance ist machbar: Dieses Whitepaper bietet Ihnen alle nötigen Werkzeuge für Ihre Vorbereitung. Mit unserer praktischen Checkliste, anschaulichen Beispielen und klaren Erläuterungen können sofort beginnen, Ihre Praxis effektiv gegen Cyberbedrohungen aufzustellen.

Compliance ist machbar: Dieses Whitepaper bietet Ihnen alle nötigen Werkzeuge für Ihre Vorbereitung. Mit unserer praktischen Checkliste, anschaulichen Beispielen und klaren Erläuterungen können sofort beginnen, Ihre Praxis effektiv gegen Cyberbedrohungen aufzustellen

Gesundheitswesen unter Druck: Die Cyber- Bedrohungslage wird komplexer

Gesundheitsorganisationen in ganz Europa – und weltweit – werden andauernd durch Cyberkriminelle belagert. Das reicht von kompromittierten Patientendaten durch Phishing-Betrug bis hin zu umfassenden Ransomware-Angriffen, die komplette klinische Kerndienstleistungen lahmlegen. Hier geht es ums Ganze! Kapitel 2 zeigt, wie diese Bedrohungen die Patientenversorgung direkt beeinflussen und warum die erweiterte NIS2-Richtlinie nicht nur eine rechtliche Vorschrift ist – sie ist vor allem ein Schutzschild für Patienten und Ärzte.

2.1 Angriffe, die Leben zerstören – nicht nur Systeme

Eines der beunruhigendsten jüngeren Beispiele stammt aus dem Juni 2024: Ein Ransomware-Angriff legte Synnovis Lab Services lahm, einen Pathologie-Dienstleister für Londoner NHS-Krankenhäuser. Dieser Angriff führte zu weit mehr als einem isolierten „IT-Problem“: Er wirkte sich unmittelbar auf die Patientenversorgung aus. Labortests und Diagnosedienste konnten nur etwa 10% der üblichen Kapazität bereitgestellt werden. Das führte zu langen Wartezeiten und zahlreichen Störungen für Mitarbeitende und Patienten – Krankenhäuser mussten über 10.000 ambulante Termine und 1.700 Operationen verschieben.

Eine nachfolgende Untersuchung führte mindestens 498 Vorfälle in der Patientensicherheit auf diesen Angriff zurück. Darunter waren 119 Fälle von Patientenschädigung und 5 Fälle mittelschwerer Schäden, bei denen Personen erhebliche gesundheitliche Komplikationen erlitten. Ärzte vor Ort beschrieben die Situation als “chaotisch”; durch fehlende Labordaten konnten ernsthafte Erkrankungen für Tage oder auch Wochen nicht angemessen überwacht werden. Für Gesundheitsdienstleister in Deutschland – sowohl große Kliniken als auch kleinere, spezialisierte Kliniken – unterstreicht dieses Szenario eine harte Realität: Ein einzelner Cybervorfall kann zentrale klinische Funktionen stören und dadurch Patientenleben gefährden.

2.2 Die klinischen Kosten von Cyberangriffen

Der Synnovis-Vorfall ist exemplarisch. Mehrere Studien zeigen, dass Cyberangriffe im Gesundheitswesen oft zu schlechteren Patientenergebnissen führen. In einer Umfrage des Ponemon Institute von 2022 berichteten 57% der Gesundheitsorganisationen von direkten negativen Auswirkungen auf die Versorgung durch Cybervorfälle. Über 20% verzeichneten einen Anstieg der Sterblichkeitsraten nach größeren Angriffen. Eine weitere Studie von Proofpoint zeigte: Von Ransomware angegriffene Kliniken erlebten zu 67% signifikante Unterbrechungen der Patientenversorgung (verzögerte oder abgesagte Behandlungen), und 24% registrierten höhere Sterblichkeitsraten in den Nachwehen dieser Angriffe.

Solche Statistiken unterstreichen eine neue Realität: Cybersicherheit bedeutet weit mehr als nur Datenschutz. Es geht um die Sicherstellung der klinischen Kontinuität und des Patientenwohls. Für Ärzte und Klinikbesitzer sind angemessene Sicherheitsmaßnahmen so wichtig geworden wie sterile Ausrüstung oder solide Infektionskontroll-Protokolle.

2.3 Die Dunkelziffer von Angriffen

Schlagzeilen konzentrieren sich oft auf große Kliniknetzwerke. Gleichzeitig erleben die allermeisten Einrichtungen – über 89% der Gesundheitsorganisationen! – mindestens einen Cyberangriff pro Jahr. Viele dieser Attacken werden nicht gemeldet und bleiben öffentlich unbemerkt. Das so erzeugte Gefühl von Sicherheit ist jedoch trügerisch. Als Methode bleibt Ransomware besonders verbreitet, weil sie sich für die Angreifer lohnt: Gesundheitsdienstleister stehen unter dem Druck, wesentliche Dienste umgehend wiederherzustellen. Deshalb zahlen sie oft schnell. In diesem Umfeld sollten mittelgroße Kliniken nicht darauf hoffen, von Kriminellen unbemerkt zu bleiben. Im Gegenteil: Ihre oft begrenzte Cybersicherheits- Infrastruktur macht sie zu besonders verlockenden Zielen.

2.4 Warum mittelgroße Praxen ein bevorzugtes Ziel sind

Es kann verlockend sein zu denken, dass Cyberkriminalität nur große Krankenhäuser betrifft. Praxen mit 50 bis 250 Mitarbeitern sind jedoch ebenfalls erheblichen Risiken ausgesetzt. Sie verlassen sich oft auf digitale Systeme für Terminplanung, Diagnostik, Abrechnung und Patientenakten, verfügen aber möglicherweise nicht über robuste Cybersicherheitsexpertise oder -ressourcen im Haus. Selbst eine kurze Unterbrechung dieser Systeme kann Behandlungen unmöglich machen, Diagnosen verlangsamen und einen Rückstau wichtiger Aufgaben erzeugen.

In einer digital vernetzten Welt kann eine kompromittierte Praxis auch als Eintrittspunkt für Angreifer dienen, um sich weiter in angeschlossene Krankenhäuser oder bei spezialisierten Dienstleistern auszubreiten. Genau deshalb erweitert die NIS2 ihren Geltungsbereich auch auf diese mittelgroßen Gesundheitseinrichtungen: Jedes schwache Glied in der Kette kann das gesamte Netzwerk gefährden. Durch die Festlegung eines klaren Anforderungsprofils von Cybersicherheits-Standards auch für „kleinere“ Praxen zielt die NIS2 darauf ab, die Sicherheits-Grundlinie im gesamten Gesundheits-Ökosystem zu erhöhen. Damit soll verhindert werden, dass Angreifer Lücken in weniger gut aufgestellten Umgebungen ausnutzen können.

2.5 BSI-Erkenntnisse: Ein Blick in deutsche Arztpraxen

In Deutschland hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) in verschiedenen Studien und Audits gravierende Schwachstellen dokumentiert:

- SiRiPrax-Studie: In einer bundesweiten Umfrage unter 1.600 Arztpraxen gaben nur ein Drittel der Befragten an, alle nach § 75b SGB V (IT-Sicherheitsrichtlinien) geforderten Schutzmaßnahmen vollständig umgesetzt zu haben. Zusätzlich hatten 10% dieser Praxen bereits mindestens einen IT-Sicherheitsvorfall erlebt.

- CyberPraxMed-Projekt: Das BSI deckte zahlreiche kritische Sicherheitsmängel auf: Unzureichenden Malware-Schutz, mangelndes Patch-Management und in einigen Fällen völliges Fehlen von Backups. Bemerkenswert war, dass der TI-Konnektor zur Verbindung von Praxen mit der Telematikinfrastruktur in allen untersuchten Einrichtungen parallel zu einem Standardrouter betrieben wurde, was seine Sicherheitsfunktion untergrub. Keine einzige der untersuchten Praxen setzte Vollverschlüsselung für Festplatten ein, um Patientendaten zu schützen.

Diese Erkenntnisse zeigen, dass selbst etablierte Praxen grundlegende Cybersicherheits-Hygiene vermissen lassen. Damit werden sie anfälliger für Angriffe, die den Betrieb unterbrechen und Patientendaten offenlegen können. Mit der Erweiterung der NIS2 können sich mittelgroße Kliniken in Deutschland diese Lücken nicht mehr leisten. Durch proaktives Angehen bekannter Schwachstellen – wie robustes Patching, segmentierte Netzwerkkonfigurationen, sichere Backups und ordnungsgemäße Datenverschlüsselung – bewegen sich Praxen nicht nur in Richtung Compliance, sondern schützen auch das Patientenvertrauen und die Versorgungsqualität.

NIS2 im deutschen Gesundheitswesen: Cybersicherheitsstandards erhöhen

3.1 Von NIS zu NIS2: Warum die Richtlinie ein Upgrade benötigte

Entwicklung der ursprünglichen NIS-Richtlinie

Die 2016 verabschiedete Richtlinie für Netz- und Informationssicherheit (NIS) war der erste Versuch der EU, Cybersicherheit in kritischen Sektoren einschließlich des Gesundheitswesens anzugehen. Betreiber mussten grundlegende Sicherheitsmaßnahmen implementieren und Vorfälle melden. Schnell eskalierende Bedrohungen legten jedoch bald erhebliche Lücken offen.

Der Vorstoß zur NIS2

Als Reaktion auf diese Lücken und die steigende Flut von Cyberangriffen führte die EU die NIS2 ein.

Die Hauptziele sind:

- Erweiterter Geltungsbereich: Mehr Sektoren und Einrichtungen fallen jetzt unter die verbindlichen Anforderungen – einschließlich mittelgroßer medizinischer Praxen.

- Harmonisierte Durchsetzung: Stärkere, einheitliche Regeln gelten für alle Mitgliedstaaten, um eine lückenhafte Umsetzung zu verhindern.

- Gestärkte Bestimmungen: Straffere Meldefristen und klare Verantwortlichkeit – besonders für die Führungsebene – stellen sicher, dass Cybersicherheit auf jeder Ebene von Organisationen ernst genommen werden muss.

Ein gesamteuropäisches Ziel: Widerstandsfähige kritische Dienste

NIS2 basiert auf der Erkenntnis, dass ein Angriff auf einen Gesundheitsdienstleister Domino-Effekte auf ein ganzes nationales und internationales Netzwerk haben kann. Durch die Durchsetzung von Mindeststandards für Risikomanagement, Incident-Response und Governance beabsichtigt die NIS2, essentielle Dienste auch während Cyber-Notlagen am Laufen zu halten – besonders kritisch in einem vernetzten Sektor wie dem Gesundheitswesen .

3.2 Deutschlands Umsetzung: Was ist neu für mittelgroße Praxen?

Zentrale Aufsichtsbehörden: BSI und KBV

In Deutschland werden Cybersicherheits-Maßnahmen vom Bundesamt für Sicherheit in der Informationstechnik (BSI) vorangetrieben. Es legt die Richtlinien fest, führt Audits durch und gibt Empfehlungen zu Best Practices. Die Kassenärztliche Bundesvereinigung (KBV) beaufsichtigt medizinische Dienstleister in der ambulanten Versorgung und setzt IT-Sicherheitsrichtlinien nach § 75b SGB V durch. Das betrifft hauptsächlich kleinere Praxen mit weniger als 50 Mitarbeitenden.

Während das BSI häufig technische Rahmenwerke und Standards bereitstellt (z.B. IT-Grundschutz-Kataloge), sorgt die KBV dafür, dass diese Rahmenwerke angemessen an ambulante Versorgungsumgebungen angepasst und dort durchgesetzt werden. Gemeinsam werden diese Organisationen eine zentrale Rolle bei der Interpretation und Implementierung der NIS2-Anforderungen für deutsche Gesundheitsdienstleister spielen – von großen Krankenhaus-Netzwerken bis hin zu mittelgroßen Praxen und spezialisierten Kliniken.

Einordnung der Praxen: Klein, Mittel, NIS2 oder Kritisch (KRITIS)

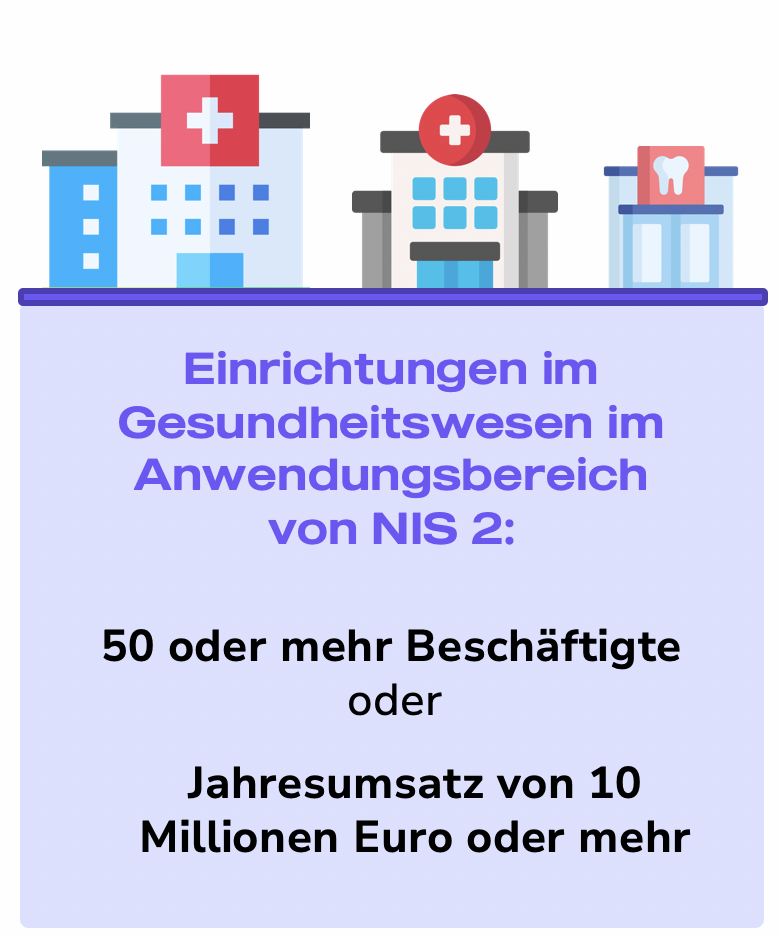

Die KBV kategorisiert medizinische Praxen nach Mitarbeiterzahl in „Praxis“ (1–5 Mitarbeiter), „Mittlere Praxis“ (6–20) und „Großpraxis“ (> 20). Diese entsprechen jedoch nicht direkt den NIS2- oder KRITIS-Schwellen:

Praxen mit weniger als 50 Mitarbeitern

- folgen in der Regel den IT-Sicherheitsrichtlinien der KBV.

- bleiben unter der 50-Mitarbeiter-Schwelle von NIS2, können aber das Kriterium von 10 Millionen Euro Jahresumsatz überschreiten.

NIS2-Abdeckung („Wichtige Einrichtungen“, „Besonders wichtige Einrichtungen“)

- Greift bei ≥50 Mitarbeitern oder ≥10 Millionen Euro Jahresumsatz, je nachdem, welches Kriterium erfüllt ist.

- Viele sogenannte „Großpraxen“ können noch unter den NIS2-Schwellen liegen, wenn sie beim Umsatz zurückbleiben. Umgekehrt kann eine „Mittlere Praxis“ das Umsatzkriterium erfüllen, wenn sie hochprofitabel ist.

KRITIS-Betreiber

- Sehr große Gesundheitsdienstleister (z.B. große Krankenhäuser), die bestimmte stationäre oder Kapazitätsgrenzen überschreiten, werden als KRITIS eingestuft.

- Diese Klassifizierung setzt noch strengere Sicherheitsanforderungen als die NIS2 an.

Einordnung medizinischer Praxen in Einklang mit den deutschen Cybersicherheits-Regulierungen

Die NIS2 wurde auf der europäischen Ebene eingeführt; der Gesetzesentwurf zum “NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz” (NIS2UmsuCG) übersetzt diese Richtlinie in nationales Recht und unterscheidet:

1. Wichtige Einrichtungen (wE)

Typischerweise Organisationen mit 50–249 Mitarbeitern, Jahresumsatz ≥10 Millionen Euro und <50 Millionen Euro, oder Bilanzsumme ≥10 Millionen Euro und <43 Millionen Euro.

2. Besonders wichtige Einrichtungen (bwE)

Größere Einrichtungen mit ≥250 Mitarbeitern, Jahresumsatz ≥50 Millionen Euro oder Bilanzsumme ≥43 Millionen Euro.

3. Kritische Anlagen (KRITIS)

Einrichtungen, die spezifische „kritische Infrastruktur“-Schwellen erreichen und noch strengeren Verpflichtungen unterliegen.

Es wird geschätzt, dass etwa 30.000 Organisationen in elf Schlüsselsektoren betroffen sein werden. Für mittelgroße medizinische Praxen – oft in der wE-Kategorie – markiert dies eine bedeutende Veränderung: Sie können nicht mehr davon ausgehen, dass sie „zu klein“ für gesetzlich vorgeschriebene Cybersicherheits-Anforderungen sind.

Aktueller Status und Zeitpläne

Deutschland finalisiert seine NIS2-Umsetzung, und Verzögerungen in der Gesetzgebung haben den voraussichtlichen Durchsetzungstermin auf Anfang 2025 verschoben (siehe Kapitel 8 für detaillierte Zeitpläne). Trotz dieser Verzögerungen ist aber klar: Cyberkriminelle warten nicht auf das Inkrafttreten des Gesetzes. Die zunehmende Flut von Ransomware-Angriffen und Datenschutzverletzungen beweist die praktische Dringlichkeit für Kliniken, ihre Abwehrmaßnahmen sofort zu stärken.

3.3 Verbindung von Bedrohungen mit NIS2-Maßnahmen

Wie im vorherigen Abschnitt hervorgehoben, stehen mittelgroße Gesundheitsorganisationen vor vielen der gleichen Risiken wie größere Krankenhäuser. NIS2 adressiert diese Schwachstellen direkt durch:

- Vorgeschriebene Sicherheits-Upgrades: Vorfalls-Reaktionspläne, Risikobewertungen und Governance-Rahmenwerke werden unverzichtbar.

- Festlegung strenger Meldepflichten: Schnellere und transparentere Meldung von Verstößen hilft Angriffe einzudämmen, bevor sie sich ausbreiten.

- Führung persönlich in die Verantwortung genommen: Führungsteams können Cybersicherheit nicht mehr als rein technisches Anliegen delegieren.

Für deutsche medizinische Praxen ist die Botschaft klar: NIS2-Anforderungen zu erfüllen ist nicht nur das Abhaken einer regulatorischen Box; es geht darum, klinische Abläufe zu schützen, Patientendaten zu sichern und Vertrauen in einer zunehmend digitalisierten Gesundheitsumgebung aufrechtzuerhalten.

Neue Verpflichtungen unter NIS2: Was mittelgroße Kliniken wissen müssen

Die NIS2-Richtlinie stellt klare und strenge Anforderungen an Gesundheitseinrichtungen in der Europäischen Union – insbesondere jene mit 50+ Mitarbeitern oder Jahresumsätzen über 10 Millionen Euro. Für medizinische Praxen ist dies mehr als eine bürokratische Übung: Robuste Cybersicherheitsmaßnahmen schützen Patientendaten, gewährleisten Kontinuität der Versorgung und bewahren die Organisation vor potenziell existenzbedrohenden Bußgeldern. Das folgende Kapitel beschreibt die grundlegenden Verpflichtungen, die Strafen für Versäumnisse und die kritische Verbindung zwischen Compliance und Patientenwohl .

4.1 Essentielle Compliance-Anforderungen

4.1.1 Zentrale technische und organisatorische Verpflichtungen

Sicherheitsrichtlinien & Risikobewertungen

Führen Sie regelmäßige Audits Ihrer IT-Landschaft durch (Patientendatensysteme, diagnostische Werkzeuge, Terminverwaltungs-Software), um Schwachstellen zu identifizieren. Diese Bestandsaufnahmen bilden die Grundlage umfassender Sicherheitsrichtlinien für ihre komplette Organisation, von Passwortregeln bis zur Netzwerksegmentierung.

Vorfallserkennung & -reaktion

Halten Sie Echtzeit-Überwachung für verdächtige Aktivitäten aufrecht und haben Sie einen klaren Plan zur Eindämmung von Verstößen und Angriffen. Definieren Sie Rollen und Verantwortlichkeiten im Voraus – wer meldet den Vorfall, wer informiert die Aufsichtsbehörden – damit in einer Krise kritische Entscheidungen nicht verzögert werden.

Geschäftskontinuität & Notfallwiederherstellung

NIS2 verlangt, dass Gesundheitsdienste auch während eines Cyberangriffs fortgesetzt werden. Häufige Datensicherungen – idealerweise offline – und vorbereitete Notfall-Arbeitspläne (zum Beispiel auch mit Papier) minimieren Ausfallzeiten und stellen sicher, dass Patienten weiterhin versorgt werden können.

Absicherung der Lieferkette

Kliniken verlassen sich massiv auf externe Anbieter für Software, Cloud-EHR-Lösungen und Labordienste. Unter NIS2 müssen Sie die Cybersicherheit-Praktiken jedes Partners überprüfen und kontinuierlich überwachen, damit Angreifer nicht durch Schwachstellen bei Partnern in Ihr Netzwerk eindringen können.

Zugangskontrolle & Datenschutz

Implementieren Sie Multifaktor-Authentifizierung (MFA) und überprüfen Sie regelmäßig, wer auf sensible Systeme zugreifen kann. Datenverschlüsselung – in Ruhe und während der Übertragung – bietet eine zusätzliche Schutzschicht gegen unbefugte Offenlegung.

Sichere Entwicklung & Patching

Ob Sie Software selbst erstellen oder kaufen – zeitnahes Patching ist unverzichtbar. Täglich werden neue Schwachstellen bekannt, und ungepatchte Systeme sind eine Einladung für Cyberkriminelle.

Kontinuierliche Bewertung & Verbesserung

Laufende Sicherheitschecks wie Schwachstellenscans und Penetrationstests werden nun allgemein erwartet. Regelmäßige Audits stellen sicher, dass Ihre Maßnahmen gegen eine sich ständig weiterentwickelnde Bedrohungslandschaft wirksam bleiben.

4.1.2 Meldepflichten und Verantwortlichkeit

Schnelle Meldungen

NIS2 schreibt vor, dass bedeutende Vorfälle innerhalb von 24 Stunden dem Bundesamt für Sicherheit in der Informationstechnik (BSI) gemeldet werden müssen. Ein Folgebericht ist in der Regel innerhalb von 72 Stunden fällig.

Führung im Fokus

C-Level-Führungskräfte, leitende Ärzte und Praxisinhaber können persönlich haftbar gemacht werden, wenn sie bekannte Cyber-Risiken ignorieren. Damit macht NIS2 Cybersicherheit zu einer Priorität auf Vorstandsebene. Das soll verhindern, dass Sicherheit nur als Nebenpunkt im Budget behandelt wird.

4.2 Die hohen Kosten der Nichteinhaltung

Mögliche Strafen und Konsequenzen:

- Bußgelder: Strafen können bis zu 10 Millionen Euro oder 2% des Jahresumsatzes betragen, je nachdem, welcher Wert höher ist. Für mittelgroße Kliniken könnten solche Bußgelder die Überlebensfähigkeit gefährden.

- Persönliche Haftung des Managements: Führungskräfte können rechtlichen Konsequenzen gegenüberstehen, wenn grobe Fahrlässigkeit festgestellt wird. Bereits jetzt behandeln Gesundheitsvorstände in zahlreichen EU-Ländern Cybersicherheit mit der gleichen Dringlichkeit wie Patientensicherheit und Risiken ärztlicher Behandlungsfehler.

- Reputationsschäden: Das Gesundheitswesen basiert auf Vertrauen; Patienten erwarten, dass ihre Informationen und Termine sicher sind. Datenverlust kann den Ruf einer Praxis noch lange nach der Lösung des Vorfalls beeinträchtigen.

- Betriebliche Konsequenzen: In schweren Fällen können Aufsichtsbehörden bestimmte Tätigkeiten stoppen, bis Sicherheitsprobleme behoben sind. Versicherungsansprüche können ebenfalls abgelehnt werden, wenn Fahrlässigkeit nachgewiesen wird. Zivilrechtliche Klagen sind eine weitere mögliche Folge, wenn Patienten von Betriebsunterbrechungen oder Datenoffenlegungen betroffen sind.

4.3 Warum es wichtig ist: Patientensicherheit und Versorgungskontinuität

Während finanzielle und rechtliche Haftungen oft in den Mittelpunkt treten, bleibt der wichtigste Aspekt jedoch das Wohlergehen der Patienten:

- Direkte klinische Auswirkungen: Ransomware-Angriffe sperren oder beschädigen in der Regel Patientendaten, Laborergebnisse oder Behandlungspläne. Das kann zu verzögerten Diagnosen, abgesagten Operationen und potenziell lebensbedrohlichen Komplikationen führen.

- Patientenvertrauen und Zuversicht: Eine starke Sicherheitsposition kann Sie im Markt herausragen lassen. Patienten vertrauen Ihnen mehr, wenn sie ihre persönlichen Gesundheitsdaten in kompetenten Händen sehen. Ein größerer Sicherheitsvorfall dagegen beschädigt das Vertrauen und kann Patienten zum Wechsel der behandelnden Einrichtung anregen.

- Vermeidung katastrophaler Szenarien: Wie durch den Angriff auf die Synnovis Lab Services demonstriert, kann sich selbst ein einziger Verstoß durch zahlreiche Labore, Kliniken und Krankenhäuser ausbreiten und tausende von Behandlungen stören. Der Schwerpunkt der NIS2 auf Vorbereitung, Vorfallreaktion und Notfallwiederherstellung zielt genau darauf ab, diese Art von großflächigen Ausfällen zu minimieren.

Durch die korrekte Umsetzung der NIS2-Verpflichtungen schützen deutsche medizinische Praxen nicht nur ihre wirtschaftlichen Ergebnisse, sondern auch die Kernaufgabe des Gesundheitswesens: Zeitnahe, effektive Versorgung bei gleichzeitiger Wahrung des Patientenvertrauens.

In den folgenden Abschnitten werden wir tiefer in praktische Cybersicherheitsmaßnahmen zur Erfüllung dieser Anforderungen eintauchen. Wir zeigen auch, wie Sie mit Fractional CISO-Diensten Ihre NIS2-Compliance effizient und nachhaltig bewältigen können.

Praktische Cybersicherheit: Maßnahmen & Checkliste

NIS2 kann für vielbeschäftigte medizinische Praxisinhaber überwältigend wirken. Letztlich bedeutet Compliance aber hauptsächlich systematische Planung, klare Führung und kontinuierliche Wachsamkeit. Es handelt sich nicht um ein reines „IT-Problem“ für Techniker – es ist eine strategische Priorität, die sichtbares Engagement von der Führungsebene und eine starke Sicherheitskultur in der gesamten Organisation erfordert.

In den folgenden Abschnitten konzentrieren wir uns zunächst auf die menschlichen und organisatorischen Elemente der Cybersicherheit – die Frage also: Wie prägen Führung, Governance und der Cyber-Sicherheitsbeauftragte die Gesamtbereitschaft der Klinik? Erst nachdem diese unverzichtbaren Grundlagen geklärt sind, werden wir auf spezifische Maßnahmen eingehen: Risikobewertung, Richtlinienerstellung, Überwachung und Vorfallreaktion.

5.1 Führung, Kultur und Governance

Es kann kaum oft genug gesagt werden: Cybersicherheit im Gesundheitswesen ist in erster Linie eine Führungsherausforderung. Unter NIS2 tragen Praxisinhaber und leitende Ärzte die rechtliche und ethische Verantwortung dafür, dass Patientendaten geschützt sind und klinische Abläufe digitalen Bedrohungen standhalten können. Dieser Abschnitt erklärt, wie Entscheidungen auf der obersten Führungsebene und eine auf Sicherheit bedachte Kultur die Verteidigungsfähigkeit Ihrer Praxis gegen Cyberangriffe entweder entscheidend stärken oder komplett unterhöhlen können.

5.1.1 Mit gutem Beispiel vorangehen

Verantwortlichkeit auf Eigentümerebene

NIS2 legt verstärkten Wert auf persönliche Haftung bei grober Fahrlässigkeit. Wenn die Führung bekannte Risiken ignoriert oder keine ausreichenden Ressourcen für grundlegende Schutzmaßnahmen bereitstellt, können die Folgen erhebliche Bußgelder und sogar persönliche rechtliche Konsequenzen sein. Daher muss das Gespräch über Sicherheit im Vorstandszimmer oder in Partnerschaftssitzungen beginnen, nicht nur in der IT-Abteilung.

Ausrichtung an BSI- und KBV-Richtlinien

In Deutschland bieten das Bundesamt für Sicherheit in der Informationstechnik (BSI) und die Kassenärztliche Bundesvereinigung (KBV) detaillierte Richtlinien und Aufsicht für Cybersicherheit im Gesundheitswesen. Praxisinhaber müssen wissen, wie diese Behörden ihre Kliniken einstufen (als „wesentliche“ oder „wichtige“ Einrichtung gemäß NIS2) und welche spezifischen Verantwortlichkeiten sich daraus ergeben. Durch proaktive Auseinandersetzung mit diesen Anforderungen demonstrieren Sie ein Engagement für Sicherheit, das in der gesamten Organisation Widerhall findet.

5.1.2 Schaffung einer Sicherheits-First-Kultur

Warum Kultur wichtig ist

Selbst die fortschrittlichsten technischen Sicherungen können untergraben werden, wenn Mitarbeiter bei Passwörtern nachlässig sind, auf Phishing-Links klicken oder Software-Updates überspringen können. Der Aufbau einer Sicherheits-First-Kultur bedeutet, dass jeder – vom Empfang bis zu den Ärzten – seine Rolle beim Schutz von Patientendaten versteht.

Kommunikation des „Warum“

Verbinden Sie Cybersicherheit mit dem Patientenwohl und mit Vertrauen. Betonen Sie, dass der Schutz von Systemen ein Kernelement der Qualitätsversorgung ist – und nicht nur ein Compliance-Häkchen. Ein Ransomware-Angriff kann die Patientenversorgung massiv stören; wenn Mitarbeitende das verstehen, dann folgen sie eher den Sicherheits-Best-Practices.

Praktische Schritte zum Aufbau von Engagement

- Informieren Sie regelmäßig bei Mitarbeitertreffen über neue Bedrohungen.

- Feiern Sie „Sicherheitserfolge“, wie das erfolgreiche Erkennen eines Phishing-Versuchs.

- Fördern Sie eine „früh-melden“-Mentalität, bei der Mitarbeiter Anomalien ohne Schuldzuweisung melden können.

- Arbeiten Sie mit einem Dienstleister zusammen, der auf solche Meldungen zeitnah sinnvoll reagiert und Rückmeldung gibt

5.1.3 Verantwortung zuweisen: Die Rolle des Cybersicherheitsbeauftragten

Warum Sie einen Sicherheitsleiter benötigen

Unter NIS2 wird von mittelgroßen medizinischen Praxen erwartet, dass sie eine festgelegte Person (oder Team) haben, die für die Überwachung von Cybersicherheitsinitiativen verantwortlich ist. Dieser Cybersicherheitsbeauftragte fungiert als Dreh- und Angelpunkt für alle sicherheitsbezogenen Entscheidungen und koordiniert alles, von der Risikobewertung bis zur Vorfallsreaktion.

Hauptverantwortlichkeiten

- Risikoüberwachung: Arbeitet mit IT-Anbietern zur Bewertung von Bedrohungen und Empfehlung von Schutzmaßnahmen.

- Richtliniendurchsetzung: Stellt sicher, dass Richtlinien dokumentiert, kommuniziert und befolgt werden. (Zum Beispiel Zugangskontrollen oder BYOD)

- Vorfallmanagement: Handelt als zentraler Ansprechpartner für Erkennung, Eindämmung und Meldung von Verstößen an das BSI innerhalb der vorgeschriebenen Fristen.

- Fortlaufende Schulung: Organisiert Mitarbeiterschulungen zu Phishing, Social Engineering und anderen relevanten Themen.

- Berichtet an alle Stellen, die informiert werden müssen; trifft Entscheidungen.

Der Cybersicherheitsbeauftragte sollte direkt an Praxisinhaber oder leitende Ärzte berichten und regelmäßige Updates zu sich entwickelnden Risiken und der Wirksamkeit aktueller Maßnahmen geben. Diese Struktur garantiert, dass die Führungsebene stets voll informiert ist und bei Bedarf schnell Ressourcen zuweisen kann.

5.2 Grundlagen der Risikobewertung

Sobald Führung und Governance etabliert sind, ist der nächste kritische Schritt die Identifikation: Wo ist Ihre Praxis am verwundbarsten? Eine formale Risikobewertung ist der Grundstein jedes Cybersicherheitsprogramms. Damit können Sie klar verstehen, welchen Bedrohungen Ihre Praxis ausgesetzt ist – und Ihre Ressourcen so effektiv wie möglich einsetzen.

5.2.1 Warum Risikobewertungen wichtig sind

Eine gut strukturierte Risikobewertung bietet einen klaren Fahrplan für Sicherheitsinvestitionen und stellt sicher, dass Ihre Praxis die NIS2-Compliance-Anforderungen erfüllt. Sie fungiert als:

- Grundlage für Entscheidungen: Eine umfassende Risikobewertung zeigt Ihnen, wo genau Sie Zeit, Geld und Schulung investieren sollten. Sie zeigt, welche Systeme, Geräte und Prozesse sofort Aufmerksamkeit benötigen – sei es die Patientendatenbank, diagnostische Geräte im Labor, oder Bürocomputer am Empfang.

- Compliance-Treiber: Unter NIS2 ist der Nachweis proaktiver und kontinuierlicher Risikobewertung für die Compliance essentiell. Regulierer und Auditoren erwarten Dokumentation zum Beweis, dass Ihre Praxis regelmäßig neue Bedrohungen evaluiert und adressiert.

- Kontinuierlicher Prozess: Cyberbedrohungen entwickeln sich immer weiter; eine einzelne Risikobewertung reicht nicht aus. Indem Sie die Bewertung mindestens einmal jährlich vornehmen – oder wenn Ihre IT größere Veränderungen vornimmt – können Sie neue Bedrohungen erkennen und ihnen vorbeugen, bevor Angreifer sie ausnutzen können.

5.2.2 Identifizierung kritischer Systeme und Daten

Nicht alle Systeme bedingen das gleiche Risiko für Ihre Organisation. Einige jedoch sind geschäftskritisch, enthalten sensible Patienteninformationen oder unterstützen wesentliche klinische Arbeitsabläufe. Indem Sie diese Hochwert-Ziele identifizieren, ermöglichen Sie die Priorisierung Ihrer Schutzverfahren auf die entscheidenden Bereiche.

1. Patientenakten & EMRs

Elektronische Krankenakten, Abrechnungsdaten und Terminplanungsplattformen sind wertvolle Ziele für Ransomware und Datendiebstahl. Betrachten Sie sie als “Kronjuwelen” und priorisieren Sie die Schutzmaßnahmen entsprechend.

2. Medizinische Geräte & IoT

Von Bildgebungsgeräten bis zur Diagnoseausrüstung: Viele dieser Geräte laufen auf älteren oder proprietären Betriebssystemen, und Sicherheitsupdates sind oft nicht mehr verfügbar. Das kann diese Geräte zum schwächsten Glied Ihrer Sicherheitskette machen.

3. Administrative Plattformen

E-Mail-Server, Mitarbeiter-Kommunikationstools und gemeinsam genutzte Dokumentenarchive speichern hoffentlich keine Patientendaten direkt, bleiben aber wichtige Eintrittspunkte für Phishing- und Malware-Angriffe.

5.2.3 Bewertung von Bedrohungsszenarien und Schwachstellen

Der nächste Schritt ist die Beurteilung, auf welchen Wegen kritische Systeme kompromittiert werden könnten. Dies umfasst die Zuordnung gängiger Angriffsvektoren, die Erkennung von Risiken durch menschliche Fehler und die Bewertung potenzieller Schwächen bei Drittanbietern.

1. Gängige Angriffsvektoren

- Ransomware: Verschlüsselt Dateien, führt zu schweren Service-Unterbrechungen.

- Phishing: Zielt auf menschliche Fehler ab; ein einziger Klick kann Ihr Netzwerk kompromittieren.

- Exploits & ungepatchte Systeme: Angreifer suchen nach bekannten Softwaremängeln in veralteten Geräten oder Betriebssystemen.

- Fehlkonfigurationen: Wegen der stetig wachsenden Komplexität moderner Software und unsicheren Standardeinstellungen sind Fehlkonfigurationen ein typischer Eintrittspunkt für Cybervorfälle.

2. Menschliche Faktoren

Die täglichen Gewohnheiten Ihrer Mitarbeiter – externe Links anklicken, schwache Passworte wiederverwenden, Updates verschieben – können das Risiko erheblich erhöhen. Berücksichtigen Sie menschliche Fehler und auch Insider-Bedrohungen in jeder Risikobewertung.

3. Lieferketten-Risiken

Überprüfen Sie, dass Drittanbieter von Software, Cloud-Service-Provider und IT-Berater strenge Sicherheitsstandards einhalten. Eine Schwachstelle im System eines Anbieters kann Ihre gesamte Praxis gefährden.

5.2.4 Praktische Schritte zur Durchführung einer Risikobewertung

Eine Risikobewertung sollte strukturiert und wiederholbar sein, damit alle Schlüsselelemente sicher erfasst werden. Der folgende schrittweise Ansatz hilft Ihnen, Ihre Erkenntnisse zu organisieren und zu dokumentieren. Nur so können Abhilfemaßnahmen effektiv geplant und umgesetzt werden.

1. Inventarisierung aller IT-Elemente

Listen Sie jedes Gerät, jede Anwendung und jeden Datenspeicher auf, auf den Sie sich verlassen. Das sind unter anderem Computer am Empfang, Laptops, spezialisierte Ausrüstung zum Beispiel für die Bildgebung oder im Labor, Cloud-Plattformen und Netzwerkgeräte.

2. Klassifizierung der Datensensibilität

Priorisieren Sie IT-Elemente basierend auf der Art der gespeicherten oder abgerufenen Informationen. Patientendaten und medizinische Aufzeichnungen benötigen typischerweise den höchsten Schutz.

3. Identifizierung von Bedrohungen & Schwachstellen

Arbeiten Sie mit Ihrem Cyber-Sicherheitsbeauftragten und IT-Team zusammen, um potenzielle Angriffspfade zu kartieren – Phishing, Malware, unsicheres WLAN, schwache Passworte etc.

4. Abschätzung von Wahrscheinlichkeit & Auswirkung

Weisen Sie eine Wahrscheinlichkeits-Bewertung (niedrig/mittel/hoch) und eine Auswirkungs-Bewertung (minimale Störung bis zu kompletter Praxisschließung) zu. Dies hilft bei der Priorisierung von Abhilfemaßnahmen.

5. Entwicklung eines Plans zur Verbesserung

- Kurzfristige Lösungen: Schnelle Erfolge wie die Aktivierung von Multifaktor-Authentifizierung, Updates für die Antivirus-Software und für die Software kritischer Systeme.

- Langfristige Strategien: Projekte, die Investitionen oder Mitarbeiterschulungen erfordern – so zum Beispiel Ersatz für Altgeräte oder Einführung neuer Sicherheits-Policies.

6. Dokumentieren und Kommunizieren

Führen Sie schriftliche Aufzeichnungen der Ergebnisse und teilen Sie diese mit Praxisinhabern, dem Cybersicherheits-Beauftragten und relevanten Mitarbeitern. Diese Dokumentation dient auch zum Nachweis korrekten Verhaltens bei einem Audit.

5.2.5 Erkenntnisse in Handlung umsetzen

Eine Risikobewertung ist nicht nur ein Bericht – sie ist ein Ablaufplan zur Stärkung Ihrer Sicherheitsposition. Überprüfen Sie Ihren Fortschritt in regelmäßigen Leitungsbesprechungen, um Ihre Ergebnisse messbar zu machen und Verantwortlichkeit zu gewährleisten. Sie haben neue Software eingeführt oder Ihre Praxis hat ihre Dienstleistungen erweitert? Aktualisieren Sie Ihre Überprüfung, um zusätzliche Risiken zu berücksichtigen.

Kernerkenntnis: Eine strukturierte, gut dokumentierte Risikobewertung ist der Grundstein effektiver Cybersicherheit unter NIS2. Indem Sie die konkreten Schwachstellen Ihrer Praxis beleuchten, können Sie informierte, strategische Entscheidungen treffen. Damit schützen Sie die Patientenversorgung und kritische Daten – und erfüllen gleichzeitig die Anforderungen der Richtlinie für kontinuierliches Risikomanagement.

Als Nächstes werden wir untersuchen, wie diese Erkenntnisse in formale Richtlinien, Mitarbeiterschulungen und kontinuierliche Überwachung umgesetzt werden können. So soll sichergestellt werden, dass Ihre Praxis Risiken nicht nur identifiziert, sondern auch aktiv mindert.

5.3 Richtlinien, Schulung und organisatorische Maßnahmen

Wenn Führung etabliert ist und Schlüsselrisiken identifiziert sind, dann ist der nächste logische Schritt die Festschreibung und Operationalisierung Ihrer Sicherheitsstrategie. Richtlinien, Schulungsprogramme und klare Verantwortlichkeiten stellen sicher, dass gute Absichten zu täglichen Praktiken werden – und schützen letztendlich sowohl Patientendaten als auch klinische Abläufe.

5.3.1 Effektive Richtlinien aufbauen

1. Zugriffskontrolle & Authentifizierung

- Minimale Privilegien: Beschränken Sie die Zugriffsrechte jedes Mitarbeitenden auf das für die Rolle notwendige Minimum.

- Starke Passwörter & MFA: Verwenden Sie komplexe Passwörter und Multifaktor- Authentifizierung, insbesondere für administrativen oder Fernzugriff.

- BYOD-Richtlinien: Wenn Mitarbeiter persönliche Geräte nutzen, definieren Sie klare Nutzungs- und Sicherheitsstandards. (Zum Beispiel vorgeschriebenes Geräte-Mangement, Fernlöschung)

2. Vorfallreaktion & Geschäftskontinuität

- Playbooks: Entwickeln Sie klare, schrittweise Anweisungen für verschiedene Angriffsszenarien. (Zum Beispiel Ransomware, Phishing, Datenabflüsse)

- Eskalationspfad: Geben Sie an, wer das BSI benachrichtigt und innerhalb welcher Frist. Außerdem: Wer kommuniziert mit Mitarbeitenden, Patienten und der Presse?

- Notfallpläne: Detaillieren Sie, wie die Patientenversorgung fortgesetzt wird, wenn digitale Systeme ausfallen. (zum Beispiel: Papier-basierte Prozesse)

3. Datenschutz & Aufzeichnungsführung

- Verschlüsselung: Schreiben Sie Datenverschlüsselung sowohl in Ruhe als auch während der Übertragung vor – besonders für Patientendaten und Laborergebnisse.

- Aufbewahrungsrichtlinien: Definieren Sie, wie lange Daten gespeichert werden und unter welchen Bedingungen sie gelöscht oder archiviert werden können.

- Prüfprotokolle: Führen Sie detaillierte Protokolle über Datenzugriffe und -änderungen, um verdächtige Aktivitäten schnell identifizieren zu können.

4. Lieferanten- und Anbietermanagement

- Sicherheitsklauseln: Nehmen Sie explizite Cybersicherheitsanforderungen in Verträge mit Drittanbietern auf. (Zum Beispiel Patientendaten-Systeme in der Cloud, Zahlungsdienstleister)

- Laufende Due Diligence: Überprüfen Sie regelmäßig die Sicherheitszertifizierungen, Vorfallhistorie und Patching-Protokolle der Anbieter.

Tipp: Halten Sie diese Richtlinien organisiert und zugänglich—Mitarbeiter können keine Regeln befolgen, die sie nicht kennen oder nicht finden können. Aktualisieren Sie sie regelmäßig, um Änderungen in der Technologie, regulatorischen Anforderungen oder neu auftretenden Bedrohungen widerzuspiegeln.

5.3.2 Mitarbeiterschulung und Bewusstsein

1. Mehrstufiges Engagement

- Von der Rezeption bis zur Führungsetage: Jede Person mit Netzwerkzugang oder Zugang zu Patientendaten sollte maßgeschneiderte Sicherheitsschulungen erhalten.

- Jährliche Auffrischungskurse: Verstärken Sie Schlüsselthemen wie Phishing-Prävention und sichere Datenhandhabung.

2. Phishing- und Social-Engineering-Übungen

- Simulierte Angriffe: Senden Sie ungefährlich gemachte, aber realistisch aussehende Phishing-E-Mails an Mitarbeitende, um die Reaktionsraten zu messen und zu verbessern. Wichtig: Sorgen Sie dabei für eine insgesamt positive Erfahrung!

- Feedback-Schleife: Geben Sie sofortiges Feedback, ob eine E-Mail ein Test war und welche Warnsignale die Mitarbeiter hätten bemerken sollen.

3. Förderung einer „Geben Sie Bescheid“-Kultur

- Melden ohne Angst: Fördern Sie eine Umgebung, in der Mitarbeiter verdächtige E-Mails, Systemauffälligkeiten oder Regelungslücken ohne Schuldzuweisung melden können.

- Kontinuierliche Verbesserung: Sammeln Sie regelmäßig Mitarbeiter-Feedback zur Benutzerfreundlichkeit von Richtlinien, Trainingsunterlagen und Meldekanälen.

4. Dokumentation & Compliance

- Schulungsaufzeichnungen: Führen Sie ein Protokoll darüber, wer zu welchen Themen wann geschult wurde. Im Falle einer Prüfung oder Untersuchung eines Sicherheitsvorfalls belegt diese Dokumentation Ihre Compliance-Bemühungen.

Kernpunkt: Selbst die beste Technologie kann umgangen werden, wenn Mitarbeiter zu ungewollten Handlungen verleitet werden oder wesentliche Updates ignorieren. Kontinuierliche Mitarbeiterschulung ist deswegen entscheidend, um Richtlinien in die Praxis umzusetzen.

5.3.3 Governance und Verantwortlichkeit

1. Designierter Sicherheitsleiter

- Cyber-Sicherheitsbeauftragter: Stellen Sie sicher, dass Ihre Klinik einen klar definierten Ansprechpartner hat, der für die Durchsetzung von Richtlinien, Trainingspläne und Vorfalls-Management verantwortlich ist.

- Direkte Berichtslinie: Diese Person sollte der obersten Führungsebene regelmäßige Updates geben und sie so informiert halten über neue Bedrohungen, veränderte Regelungen und Compliance-Zeitrahmen.

2. Regelmäßige Richtlinienüberprüfungen

- Mindestens jährlich: Planen Sie eine formale Richtlinien-Überprüfungssitzung zusammen mit Ihrer jährlichen Risikobewertung.

- Ad-hoc-Updates: Größere IT-Änderungen – wie zum Beispiel die Einführung eines neuen Patientendatensystems oder Integration mit einem externen Labordienstleister – sollten eine sofortige Richtlinienüberprüfung auslösen.

3. Führungsaufsicht

- Eigentümer/Partner-Engagement: Praxisinhaber müssen eine aktive Rolle bei der Budgetzuweisung für Sicherheit übernehmen. Sie müssen sicherstellen, dass Änderungen in Regulierungen übereinstimmen mit den Zielen des Patientenwohles.

- Audit & Compliance: Unter NIS2 können Eigentümer persönlich für das Ignorieren bekannter Cyber-Risiken haftbar gemacht werden. Regelmäßig dokumentierte Aufsicht kann helfen, dieses Haftungsrisiko zu mindern.

5.3.4 Von der Richtlinie zur Praxis

Effektive Cybersicherheitsrichtlinien und gut geschulte Mitarbeiter bilden das Rückgrat der NIS2-Compliance. Richtlinien werden Ihre Klinik jedoch nur schützen, wenn sie konsequent angewendet werden. Ausreichende Kommunikation, kontinuierliche Schulung und sichtbare Führungsunterstützung helfen, diese Richtlinien in gelebte Sicherheitskultur zu transformieren.

Wichtige Erkenntnis: Durch die Formalisierung von Richtlinien, die Schulung Ihres Teams und die Etablierung klarer Verantwortlichkeiten wechselt Ihre Praxis vom Wissen über Risiken zum aktiven Management dieser Risiken. Diese proaktive Haltung ist entscheidend für die Aufrechterhaltung des Patientenvertrauens und die Erfüllung der NIS2-Verpflichtungen.

In Abschnitt 5.4 werden wir betrachten, wie kontinuierliche Überwachung, Vorfallserkennung und strukturierte Reaktionspläne alle diskutierten Elemente miteinander verbinden – und sicherstellen, dass Ihr Team bereit ist für den Schutz wichtiger klinische Abläufe und Patientendaten.

5.4 Überwachung & Vorfallreaktion

Selbst die besten Sicherheitspläne können keine absolute Sicherheit garantieren. Cyberbedrohungen entwickeln sich weiter, und Gesundheitsorganisationen sind weiterhin lohnende Ziele. Um NIS2-Verpflichtungen zu erfüllen und das Wohlergehen der Patienten zu schützen, muss Ihre Praxis Bedrohungen frühzeitig erkennen und entschlossen darauf reagieren können.

5.4.1 Warum kontinuierliche Überwachung wichtig ist

- Früherkennung von Bedrohungen: Eine verdächtige Dateiübertragung oder eine untypische Anmeldung zu ungewöhnlichen Zeiten kann das erste Anzeichen eines Verstoßes sein. Kontinuierliche Überwachung hilft, diese Warnsignale zu erkennen, bevor sie eskalieren.

- Regulatorische Compliance: Unter NIS2 müssen Gesundheitseinrichtungen über Mechanismen verfügen, die bedeutende Vorfälle umgehend erkennen und melden. Logging und Monitoring-Werkzeuge beweisen die nötige Sorgfalt, wenn Auditoren an die Tür klopfen.

- Erhaltung der Patientensicherheit: Je schneller Sie eine Anomalie erkennen, desto schneller können Sie kompromittierte Systeme isolieren und einen vollständigen Ausfall klinischer Dienste verhindern.

Wichtige Tools & Methoden

- SIEM-Systeme (Security Information and Event Management) zur Zentralisierung und Analyse von Protokolldaten.

- EDR-Systeme (Endpoint Detection and Response) zum Schutz von Endgeräten und Servern: “Antivirus auf Steroiden”

- Regelmäßige Schwachstellenscans, zum Beispiel um ungepatchte Software oder Fehlkonfigurationen zu erkennen.

- Netzwerksegmentierung, um die Ausbreitung von Malware zu begrenzen.

5.4.2 Wie erstelle ich einen robusten Rahmenplan für Vorfälle?

1. Vorbereitung

- Leitfaden für Vorfälle: Dokumentieren Sie klare, schrittweise Protokolle für gängige Angriffsszenarien. (Ransomware, phishing, Datenausleitung etc.)

- Vordefinierte Rollen: Weisen Sie Verantwortlichkeiten zu (z.B. wer kontaktiert das BSI, wer leitet die interne Kommunikation, wer benachrichtigt bei Bedarf Patienten?).

2. Erkennung & Analyse

- Alarmmechanismen: Stellen Sie sicher, dass Ihre Überwachungstools Echtzeit-Alarme auslösen können, sowohl an den Cybersicherheits-Beauftragten als auch an relevantes IT-Personal.

- Erstbewertung: Bestimmen Sie schnell den Umfang und die Art des Vorfalls – welche Systeme sind betroffen, welche könnten gefährdet sein?

3. Eindämmung & Beseitigung

- Systeme isolieren: Stellen Sie infizierte Geräte oder Netzwerke unter Quarantäne, um die Ausbreitung eines Angriffs zu verhindern.

- Bedrohungen entfernen: Arbeiten Sie mit IT-Partnern oder Krisenreaktionsexperten zusammen, um Schadsoftware zu beseitigen.

- Systemhärtung: Patchen Sie Schwachstellen und setzen Sie kompromittierte Passwörter zurück. Stärken Sie Sicherheitsmaßnahmen, um Wiederholungen zu vermeiden.

4. Wiederherstellung & Wiederinbetriebnahme

- Backups: Wenn Ihre Offline-Backups intakt sind, stellen Sie die Systeme in einem sauberen Zustand wieder her.

- Datenvalidierung: Überprüfen Sie die Datenintegrität, bevor Sie den normalen Betrieb wieder aufnehmen; Patientenaufzeichnungen müssen korrekt sein, um sichere Versorgung zu gewährleisten

5. Nachbesprechung nach Vorfällen

- Ursachenanalyse: Ermitteln Sie, wie der Vorfall auftrat – menschlicher Fehler, ungepatchte Software, Fehlkonfiguration etc.

- Aktionspunkte: Aktualisieren Sie Richtlinien und Infrastruktur, um während des Vorfalls identifizierte Lücken zu adressieren.

5.4.3 Kommunikation & Meldewesen unter NIS2

1. Umgehende Meldung an das BSI

Wenn ein Vorfall die „signifikante“ Schwelle erreicht – Störung kritischer Dienste oder Verursachung erheblicher finanzieller Schäden – müssen Sie das BSI innerhalb von 24 Stunden nach der Erkennung benachrichtigen.

2. Laufende Updates

Ein detaillierter Bericht ist dann in der Regel innerhalb von 72 Stunden fällig. Ihm folgt ein abschließendes Updates, sobald der Vorfall vollständig eingedämmt ist. Durch Transparenz können Behörden umfassendere Verteidigungsmaßnahmen koordinieren, falls der Angriff weit verbreitet ist.

3. Interne Kommunikation

- Mitarbeiter-Alarme: Informieren Sie Ihr Personal, wenn Systeme kompromittiert sind. Geben Sie klare Informationen zu notwendigen Verhaltensweisen.

- Patienten-Benachrichtigungen: Sollten möglicherweise Patientendaten gefährdet sein, ist zeitnahe Kommunikation sowohl eine gesetzliche Anforderung, als auch auch ein Eckpfeiler für die Aufrechterhaltung des Vertrauens.

4. Medien- und Öffentlichkeitsarbeit

Cybervorfälle können Medienaufmerksamkeit auf sich ziehen. Entwickeln Sie eine prägnante, sachliche Darstellung der Situation, ohne sensible Details preiszugeben oder laufende Ermittlungen zu gefährden.

5.4.4 Testen Ihrer Reaktionsbereitschaft

- Tabletop-Übungen & Simulationen: Führen Sie regelmäßig Scheinvorfälle – wie zum Beispiel einen hypothetischen Ransomwareangriff – durch. Damit können Sie bewerten, wie schnell Mitarbeiter Bedrohungen erkennen und eindämmen. Diese Übungen legen auch Unklarheiten bei Rollen oder Eskalationspfaden offen.

- Nachbesprechungsberichte: Dokumentieren Sie Lehren aus jeder Übung und jedem realen Vorfall. Aktualisieren Sie Richtlinien und Schulungsprogramme, um neu entdeckte Schwachstellen oder Kommunikationslücken anzugehen.

- Kontinuierlicher Verbesserungskreislauf: Erfolgreiche Vorfallreaktion ist ein Zyklus aus Vorbereitung, Testen, Reaktion und Verfeinerung. Eine einzelne Übung oder Richtlinienverbesserung ist nicht genug – bleiben Sie wachsam und passen Sie sich an neu auftretende Bedrohungen an.

5.4.5 Wichtige Erkenntnisse für vielbeschäftigte Praxisinhaber

- Vorbereitung ist alles: Haben Sie einen gut eingeübten Plan, bevor ein Angriff passiert. Denn: Während einer Krise haben Sie keine Zeit, Details zu entscheiden oder Informationen einzuholen.

- Frühe Alarme retten Leben: Schnelle Erkennung und Eindämmung können den Unterschied zwischen einer kleinen Störung und einem vollständigen Shutdown ausmachen.

- Klare Berichtslinien: Wissen Sie genau, wer das BSI innerhalb von 24 Stunden alarmiert und wer intern und extern kommuniziert.

- Dokumentation ist entscheidend: Gründliche Aufzeichnungen jeder während eines Vorfalls ergriffenen Maßnahme helfen sowohl bei der rechtlichen Compliance als auch bei der Verfeinerung zukünftiger Reaktionsstrategien.

Im abschließenden Unterabschnitt dieses Kapitels stellen wir eine kurze Checkliste bereit, die das Wesentliche zusammenfasst – damit Sie auf einen Blick einschätzen können. Erfüllt Ihre Praxis die grundlegenden Voraussetzungen der NIS2-Bereitschaft?

5.5 Checkliste für NIS2-Bereitschaft

Für nicht-technische Führungskräfte auf der Suche nach sofortiger Klarheit, hier eine prägnante Checkliste: Haben Sie alle Hauptgebiete abgedeckt?

- Führung & Governance

- Haben Sie klar einen Cybersicherheits-Beauftragten (intern oder extern) zugewiesen?

- Überprüfen hochrangige Entscheidungsträger Sicherheitsrisiken mindestens vierteljährlich?

- Gibt es einen dokumentierten Vorfallreaktionsplan mit BSI-Melderichtlinien?

- Risikomanagement & Richtlinien

- Risikobewertung: Mindestens einmal im Jahr durchgeführt?

- Richtlinien: Formalisiert (Zugangskontrollen, Gerätenutzung, Fernarbeit etc.) und regelmäßig überprüft?

- Vorfallreaktionsplan: Aktualisiert, geübt und für alle relevanten Mitarbeiter zugänglich?

- Technische Schutzmaßnahmen

- Zugriffskontrolle: MFA für administrative Konten und Fernzugriff aktiviert?

- Verschlüsselung: Alle Patientendaten im Ruhezustand und während der Übertragung verschlüsselt?

- Backups: Regelmäßig getestet, sicher offline gespeichert und aktualisiert?

- Patching: Werden Software und Hardware zeitnah mit den neuesten Sicherheitspatches aktualisiert?

- Überwachung & Erkennung

- Protokollierung: Protokollieren Sie wichtige Ereignisse auf Servern, Geräten und kritischen Anwendungen?

- Alarme: Gibt es ein System, um IT/Sicherheitspersonal schnell über verdächtige Aktivitäten zu informieren?

- Schwachstellenscans: Geplante Scans (monatlich/quartalsweise) zur Entdeckung potentieller Exploits?

- Schulung & Kultur

- Mitarbeiterschulung: Mindestens jährlich zu Cybersicherheits-Best-Practices angeboten?

- Phishing-Übungen: Gelegentliche Tests, um zu sehen, ob Mitarbeiter bösartige E-Mails erkennen können?

- Meldekultur: Werden Mitarbeiter ermutigt, Vorfälle ohne Angst vor Vergeltung zu melden?

Durch systematisches Durcharbeiten dieser Checkliste können medizinische Praxisinhaber Lücken identifizieren und nächste Schritte priorisieren. So können Sie sicherstellen, dass Ihre Sicherheitsprogramme mit den NIS2-Anforderungen übereinstimmen.

Diese Kombination aus Risikobewertungen, Richtlinien, technischen Schutzmaßnahmen, kontinuierlicher Überwachung und Mitarbeiterschulungen bildet das Rückgrat jeder Cybersicherheitsstrategie im Gesundheitswesen. Der Schlüssel liegt in der konsequenten Umsetzung und kontinuierlichen Verbesserung, nicht nur in einer einmaligen Compliance-Anstrengung.

In den folgenden Abschnitten werden wir untersuchen, wie die Auslagerung wichtiger Cybersicherheitsrollen – wie die Beauftragung eines Fractional CISO – mittelgroßen medizinischen Praxen helfen kann, eine starke Sicherheitsposition ohne den Overhead eines kompletten internen Sicherheitsteams aufrechtzuerhalten.

Fallbeispiel: „Bright Smiles Orthodontics“

Lassen Sie uns veranschaulichen, wie eine mittelgroße Klinik die NIS2-Compliance angehen kann. Wir betrachten “Bright Smiles Orthodontics”; ein fiktives, aber realistisches Beispiel einer wachsenden Praxis.

6.1 Praxisprofil

Eigentümerschaft & Personalbesetzung

- Vier Partner (alle Kieferorthopäden)

- Insgesamt 55 Mitarbeiter (Assistenten, Krankenschwestern, Empfang, Abrechnung, etc.)

Mehrere Standorte & digitale Systeme

- Drei Klinikstandorte, die über fünf Jahre eröffnet wurden

- Cloud-basiertes Patientenmanagement für Terminplanung, Abrechnung und medizinische Aufzeichnungen

- Vernetzte Bildgebungssysteme, die direkt mit digitalen Patientenakten integrieren

6.2 Hauptherausforderungen

- Begrenztes internes IT-Know-how: Die Praxis verließ sich auf einen Teilzeit-IT-Auftragnehmer für grundlegende Fehlerbehebung. Cybersicherheitsrichtlinien und Vorfalls-Reaktionspläne wurden nie klar definiert.

- Schnelle Expansion: Neue Büros und Telemedizindienste wurden mit minimaler Standardisierung eingeführt. Verschiedene Tools, Konfigurationen, und Sicherheitspraktiken entstanden zufällig.

- Compliance-Blind-Spot: Mit über 50 Mitarbeitern (und wachsenden Umsätzen) fiel Bright Smiles Orthodontics unter die NIS2-Anforderungen. Doch die Führung hatte nur ein vages Bewusstsein dafür, was die Richtlinie beinhaltete.

6.3 Ansatz & Budget

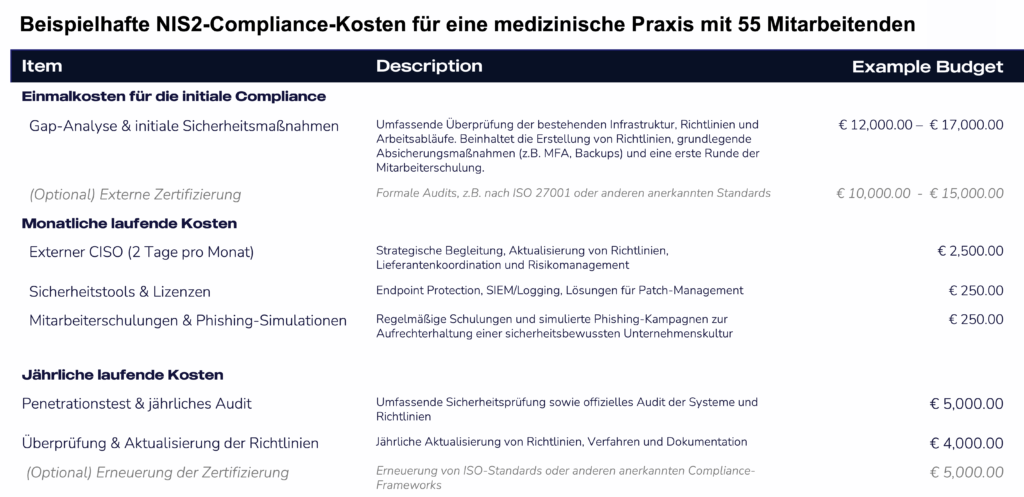

Besorgt über die wachsende Zahl von Cyberangriffen im Gesundheitswesen beschlossen die Partner bei “Bright Smiles Orthodontics” proaktive Maßnahmen. Sie engagierten einen externen Cyber-Sicherheitsbeauftragten, um eine erste Sicherheitsbewertung durchzuführen und sie zur NIS2-Compliance zu führen. Die Abbildung zeigt die Projekt-Zeitlinie, Schlüsselaktivitäten und zugewiesene Kosten.

Schlüssel-Aktivitäten: Wie geht „Bright Smiles“ vor?

Erste Sicherheitsbewertung & Härtung

- Gesamte IT-Infrastruktur überprüfen – Cloud-basiertes Patientenmanagement, bildgebende Geräte, Werkzeuge für die Telemedizin

- Schnelle Erfolge implementieren (z.B. Aktivierung von Multifaktor-Authentifizierung, gesicherte Backups).

- Erste Richtlinien für Zugangskontrolle und Vorfallreaktion entwerfen, übereinstimmend mit den Anforderungen der NIS2.

Richtlinien- & Governance-Etablierung

- Formale Governance-Dokumente erstellen: Wer meldet Vorfälle an wen, wie werden Updates organisiert, welche Sicherheitsanforderungen werden an Dienstleister und Lieferanten gestellt?

- Führungsverantwortlichkeit klären; Zustimmung auf Vorstandsebene sicherstellen.

- Jährliche Richtlinien-Überprüfungen planen, zur regelmäßigen Anpassung an neue Bedrohungen und sich entwickelnde Leitlinien.

Mitarbeiterbewusstsein & Schulung

- Einführenden Cybersicherheits-Workshop für alle Mitarbeiter durchführen, vom Empfang bis zu den leitenden Kieferorthopäden.

- Phishing-Simulationen organisieren, um das Bewusstsein für umsichtigen Umgang mit E-Mails zu stärken.

- Schulungssitzungen gemäß NIS2-Aufzeichnungserwartungen dokumentieren.

Laufende Aufsicht

- Fractional CISO für zwei Tage pro Monat einbinden für kontinuierliche Risikobewertung, Koordination mit Dienstleistern und Auffrischungstrainings für die Mitarbeitenden, Überprüfung von Meldungen und Logfiles.

- Überwachungstools einsetzen zur rechtzeitigen Bedrohungserkennung, mit klaren Eskalationspfaden beim Verdacht auf Vorfälle

- Jährlichen Penetrationstest und umfassenden Audits durchführen, um Sicherheitsmaßnahmen zu validieren und Richtlinien anzupassen.

6.4 Positive Ergebnisse

- Reduziertes Ausfallrisiko: Mit einem gut strukturierten Vorfallreaktionsplan und getesteten Backups reduzierte “Bright Smiles Orthodontics” die Wahrscheinlichkeit längerer Ausfälle durch Ransomware oder andere Angriffe deutlich.

- Steigerung des Patientenvertrauens: Klares Bekenntnis zum Datenschutz und zu sicheren Telemedizindiensten ermutigt Patienten beim Teilen sensibler Informationen.

- Compliance-Vertrauen: Dokumentierte Richtlinien, Schulungsprotokolle und ein designierter Cyber-Sicherheitsbeauftragter bieten eine starke Grundlage, um NIS2-Verpflichtungen zu erfüllen und dauernde Wachsamkeit zu demonstrieren.

- Zukunftssichere Abläufe: Mit der weiteren Expansion der Praxis (besonders in der Telemedizin und mit weiteren Standorten) ist Cybersicherheit zu einer routinemäßigen Überlegung bei jeder Wachstumsentscheidung geworden.

Sacred Bytes Fractional CISO-Dienste

Die Navigation der NIS2-Anforderungen und der verbundenen Risiken kann herausfordernd sein – besonders für mittelgroße Gesundheitspraxen, die bereits Patientenversorgung, Personalbesetzung und betriebliche Anforderungen jonglieren. Sacred Byte überbrückt diese Lücke durch kosteneffektive Cybersicherheit-Führung. So sichern Sie Ihre Compliance, ohne Ihre begrenzten Ressourcen übermäßig zu strapazieren.

7.1 Wer wir sind

Stärkung von Gesundheitsdienstleistern durch Cybersicherheit

Sacred Byte ist Ihr spezialisierter Cybersicherheitspartner für den Gesundheitssektor. Wir sind sicher: Robuste Cyberabwehr darf nicht auf große Krankenhausnetzwerke beschränkt sein. Jeder Gesundheitsdienstleister – von Kliniken an einem Standort bis zu Spezialpraxen mit mehreren Standorten – braucht umfassenden, durchdachten, kosteneffektiven Schutz – für das Wohlergehen Ihrer Patienten, für den Schutz persönlichster Daten, für das Wohlergehen Ihrer Praxis. Unsere Mission: Die Lücke zu schließen zwischen komplexen regulatorischen Anforderungen und realer medizinischer Praxis. Denn dann können sich Ärzte, Pflegepersonal und Verwaltung ganz konzentrieren: Auf die bestmögliche Patientenversorgung.

Zertifiziert und erfahren in Gesundheits-IT

Sacred Byte kombiniert tiefe Cybersicherheitsexpertise mit praktischen IT-Diensten für medizinische Praxen aller Größen. Wir halten mehrere branchenweit anerkannte Zertifizierungen, darunter:

- PED-Zertifizierung (Professional End-User Service Provider)

- KBV-Zertifizierung (Kassenärztliche Bundesvereinigung, § 390 SGB V)

- Mitgliedschaft in der Allianz für Cybersicherheit des BSI

Gehärtet im praktischen Einsatz

Im Gegensatz zu reinen Beratungsfirmen betreiben wir auch interne IT für Kunden. Deswegen sind unsere Empfehlungen praxiserprobt. Von der Sicherung von Telemedizinplattformen bis zu reibungsarmen Cloud-Migrationen steigert unser End-to-End-Ansatz sowohl die betriebliche Effizienz als auch die regulatorische Compliance. Erfahren Sie mehr über unsere Fractional CISO – Dienstleistungen unter sacredbyte.com/de/externer-ciso-gesundheitswesen/ und über unsere technischen Dienstleistungen unter sacredbyte.com/de/it-fur-arztpraxen/

7.2 Das Fractional CISO-Modell

Teilzeit Cyber-Führung

Nicht jede Klinik benötigt einen Vollzeit-Chief Information Security Officer oder rechtfertigt das notwendige Budget. Unser Fractional CISO-Modell bietet erfahrene Cybersicherheits-Leitung nach Bedarf.

- NIS2-Compliance-Überwachung: Zuordnung von Anforderungen auf maßgeschneiderte Richtlinien und Verfahren.

- Anbieter- & IT-Management: Koordination mit Ihren Anbietern zur Aufrechterhaltung robuster Sicherheitsstandards.

- Mitarbeiterschulung & Phishing-Simulationen: Förderung einer sicherheitsbewussten Kultur.

- Vorfallreaktion: Anleitung zur Eindämmung und offiziellen Berichterstattung bei einem Verstoß.

Flexibles Engagement für mittelgroße Kliniken

Für wie viele Tage pro Monat benötigen Sie CISO-Level-Unterstützung? Skalieren Sie nach oben oder unten, während Ihre Einrichtung sich entwickelt. Ob es um die Überarbeitung veralteter Sicherheitsrichtlinien oder die Durchführung jährlicher Audits geht: Wir helfen Ihnen, Compliance mit starker Verteidigung aufrechtzuerhalten und schonen gleichzeitig Ihre Ressourcen.

Geschäftlicher Nutzen auf einen Blick

- Schnelle Compliance: Wir nutzen unsere Zertifizierungen und Erfahrung im deutschen Gesundheitswesen, um Ihren Weg zur NIS2-Compliance zu optimieren.

- Reduziertes Finanz- & Reputationsrisiko: Proaktives Bedrohungsmanagement und sichere Systeme helfen, teure Verstöße zu verhindern und Haftungsrisiken zu minimieren.

- Aktuelle Bedrohungsinformationen: Als aktiver IT-Dienstleister bleiben wir über aufkommende Cyber-Risiken informiert. So müssen Sie sich nicht darum kümmern..

- Betrieblicher Fokus: Lagern Sie Cybersicherheit-Führung an uns aus, damit Sie sich auf Patientenversorgung und betriebliches Wachstum konzentrieren können.

Sacred Byte verwandelt regulatorische Herausforderungen in nutzenstiftende Strategien: Unsere Fractional CISO-Dienste bieten maßgeschneiderten Schutz für Ihre Praxis – sie können sich ganz auf Ihre Patienten konzentrieren.

Zeitpläne & nächste Schritte

Obwohl NIS2 auf EU-Ebene offiziell im Januar 2023 in Kraft trat, hat sich in Deutschland die Umsetzung in nationales Recht verzögert. Das Verständnis dieser sich ändernden Fristen ist entscheidend für Gesundheitsdienstleister, die compliant bleiben und ihre Patienten schützen wollen.

8.1 Wichtige Termine in Deutschland

17. Oktober 2024: Anfängliche Umsetzungsfrist

Die EU verlangte von den Mitgliedstaaten, NIS2 bis zu diesem Datum in nationales Recht umzusetzen. Deutschland verpasste diese Frist – obwohl NIS2 formell die alte NIS-Richtlinie (NIS1) ab dem 18. Oktober 2024 aufhob .

Ende 2024 – Anfang 2025: Erstes Ziel

Das deutsche Kabinett genehmigte im Juli 2024 einen Entwurf des „NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes (NIS2UmsuCG)“. Ursprünglich war geplant, dass das Gesetz im Januar 2025 in Kraft tritt. Legislative Verzögerungen haben diesen Zeitplan verschoben.

Frühjahr 2025 (Voraussichtlich: März)

Derzeit zielt die deutsche Regierung darauf ab, dass das NIS2-Gesetz Anfang 2025 in Kraft tritt. Politische Faktoren können diesen Termin noch weiter hinauszögern; Q1/Q2 2025 sind die vorherrschenden Erwartungen .

2027–2028: Compliance-Meilensteine

Sobald das Gesetz in Kraft tritt, müssen sich „wesentliche“ und „wichtige“ Einrichtungen selbst identifizieren und innerhalb von drei Monaten beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren. Die kritischsten Institutionen (also große Krankenhäuser) müssen zusätzlich innerhalb von drei Jahren Nachweise für Cybersicherheitsmaßnahmen vorlegen. Initiale Audits für diese Gruppe können also 2028 beginnen .

Einrichtung ab 50 Mitarbeitenden oder 10M EUR Jahresumsatz sind jedoch mit hohen Bußgeldern und persönlicher Haftung der Eigentümer und Führungsebene bedroht, falls sie

- sich nicht rechtzeitig registrieren,

- sich nicht angemessen und dokumentiert auf Cyberrisiken vorbereiten oder

- Sicherheitsvorfälle nicht melden.

Wichtig: Das Gesetz sieht keine Übergangsfrist vor; es tritt sofort in Kraft.

8.2 Praktische Leitlinie für Gesundheitseinrichtungen

Warten Sie nicht auf offizielle Fristen

Cyberbedrohungen werden nicht durch gesetzgeberische Verzögerungen pausiert. Mittelgroße Kliniken sollten die in Kapitel 5 beschriebenen grundlegenden Maßnahmen sofort umsetzen — Risikobewertungen, Richtlinienerstellung, Mitarbeiterschulung und Vorfalls-Reaktionsbereitschaft. Bedenken Sie: Die organisatorische Umsetzung braucht Zeit!

Bleiben Sie auf dem Laufenden mit BSI-Ankündigungen

Das BSI wird aktualisierte Kriterien und Richtlinien veröffentlichen, sobald Deutschland sein NIS2-Gesetz finalisiert. Das Abonnieren von Bulletins oder die Zusammenarbeit mit einem Cybersicherheitspartner Ihres Vertrauens stellt sicher, dass Sie zeitnahe Benachrichtigungen erhalten.

Bereiten Sie sich auf Selbstidentifikation vor

Wenn Sie die NIS2-Schwellenwerte erreichen (50+ Mitarbeiter oder 10M+ Euro Umsatz), sollten Sie bei Inkrafttreten des NIS2UmsuCG umgehend für Ihre Registrierung beim BSI bereit sein. Eine frühzeitige Bewertung Ihrer Sicherheitslage erleichtert diesen Prozess.

Planen Sie für Audits & Nachweise

Obwohl das dreijährige Auditfenster hauptsächlich die größten „kritischen Infrastruktur“-Anbieter betrifft, benötigt jede mittelgroße Praxis gründliche Dokumentation ihrer Richtlinien, Schulungssitzungen und Sicherheitsmaßnahmen. Dies ist ein Schlüsselnachweis für die Einhaltung der NIS2.Denn: Registrierungspflicht, Meldepflichten und der Nachweis angemessener Cybersicherheits- Maßnahmenzum Risikomanagement gelten bereits für die Betreiber “wichtiger Einrichtungen” ab 50 Personen/10M EUR Umsatz.

Kontaktieren Sie Sacred Byte für Updates

Während das Gesetz die endgültige Form annimmt, wird Sacred Byte seine Kunden über genaue Anforderungen und Fristen informiert halten. Durch die Nutzung unserer Fractional CISO-Dienste können Sie zudem die kommende Regulierung effizient und ohne Störung klinischer Abläufe umsetzen.

Konzentrieren Sie sich jetzt auf konkrete Schritte und achten Sie auf weitere Ankündigungen der deutschen Legislative und des BSI. So können Sie sich sicher auf die kommende Durchsetzung der NIS2 vorbereiten, Patientendaten schützen und regulatorische Compliance erreichen.

Zusammenfassung: Durch Compliance zur praktischen Widerstandsfähigkeit

9.1 Warum NIS2-Compliance tatsächlich einen Unterschied macht

Gesundheitseinrichtungen stehen ständig eskalierenden Cyberbedrohungen gegenüber. Angriffe können die von Abrechnungszyklen bis zu lebensrettenden Behandlungen alle digitalen Abläufe stören. Die NIS2 setzt eine Grundlinie für die Verteidigung von Patientendaten und klinischen Abläufen gegen diese Bedrohungen. Für mittelgroße und größere Kliniken (über 50 Mitarbeiter oder 10 Millionen Euro Jahresumsatz) könnten geht es ums Ganze:

- Reale Konsequenzen: Vorfälle wie der Synnovis-Ransomware-Angriff unterstreichen das Potenzial für tatsächlichen Patientenschaden und sogar Todesfälle, wenn wichtige Systeme offline gehen.

- Regulatorischer Druck: Die Ausrichtung an NIS2 hilft, Bußgelder, rechtliche Haftung, Verdienstausfall, Wiederherstellungskosten und Reputationsschäden zu vermeiden – besonders da Deutschland seine Umsetzung-Zeitpläne finalisiert.

- Betrieblicher Vorteil: Proaktive Cybersicherheit ist nicht nur eine Vorschrift; sie kann auch Arbeitsabläufe optimieren, Patientenvertrauen aufbauen und ununterbrochene Qualitätsversorgung sicherstellen.

9.2 Ihren Weg gestalten

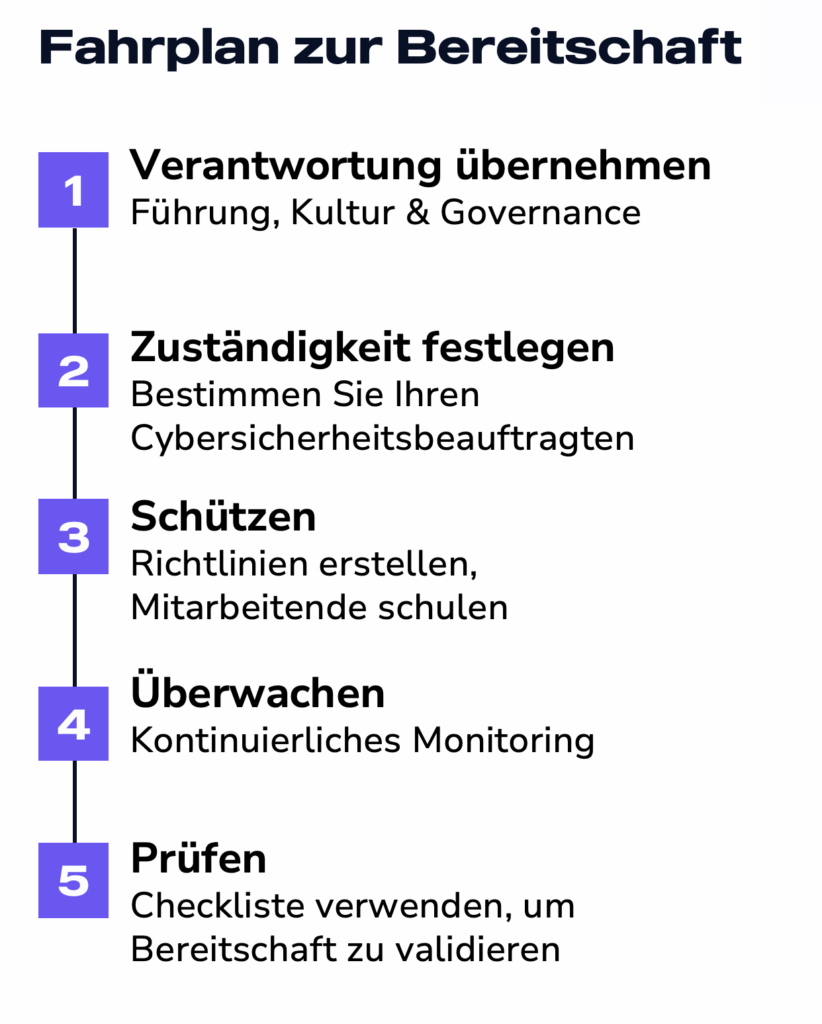

Wenn Sie bis hierher gelesen haben, wissen Sie, dass robuste Sicherheit über ein einzelnes Richtlinien-Update oder einen Software-Patch hinausgeht. Sie braucht kontinuierlichen Fortschritt und Anpassung. Hier sind Ihre nächsten Schritte:

- Überprüfen Sie Ihre aktuelle Lage: Bewerten Sie Ihre derzeitige Position mit der Checkliste und den praktischen Maßnahmen in diesem Whitepaper. Identifizieren Sie zuerst schnelle Erfolge – zum Beispiel verbesserte Backups oder Mitarbeiterschulung – und gehen Sie danach komplexere Maßnahmen an.

- Erhöhen Sie Führungskraft & Verantwortlichkeit: Ernennen Sie einen Cybersicherheits-Beauftragten oder beauftragen Sie einen externen Fractional CISO als Dienstleistung. Befähigen Sie diese Personen, regelmäßige Audits, Vorfall-Reaktionsplanung und Richtlinienaktualisierungen effektiv voranzutreiben.

- Implementieren & Dokumentieren: Von Risikobewertungen bis zu Vorfallübungen sollte jede Verbesserung aufgezeichnet werden. Gründliche Dokumentation zeigt Compliance und stellt sicher, dass gelernte Lektionen leicht zugänglich sind.

- Suchen Sie Expertenrat: Wenn Sie Klarheit zu spezifischen NIS2-Anforderungen benötigen oder Ihre Cybersicherheitsstrategie ohne die Kosten eines Vollzeit-Teams stärken wollen: Sacred Byte steht bereit, zu helfen.

- Risikoschutz: Cyberangriffe erzeugen Kosten auf 5 Ebenen, die sich rasch beträchtlich aufsummieren können:

- Einkommensausfall bei laufenden Kosten

- Infrastruktur muss ersetzt werden

- Aufwändige Forensik und Wiederherstellung von Systemen

- Schwer kalkulierbare Haftungsrisiken

- Beträchtliche Strafgelder

Wie Sacred Byte Ihre Praxis unterstützt

Beratung & Bewertungen

Erhalten Sie eine gründliche, unvoreingenommene Überprüfung Ihrer aktuellen Sicherheitslage, einschließlich einer Roadmap zur Adressierung von NIS2-Lücken.

Fractionale CISO-Dienste

Erhalten Sie Sicherheitsleitung auf Führungsebene in Teilzeit, die Compliance, Dienstleisterüberwachung und Mitarbeiterschulung abdeckt.

Maßgeschneiderte Cyberlösungen

Von der Richtlinienerstellung über die Betriebsüberwachung bis zur Vorfallreaktion passen wir Lösungen an das konkrete Risikoprofil und das Budget Ihrer Praxis an.

Bereit, Ihre Praxis für die Zukunft zu sichern?

Kontaktieren Sie uns für eine kostenlose Erstbewertung. Entdecken Sie, wie Sie mit uns Ihre Patientenversorgung schützen, Compliance aufrechterhalten und dauerhafte Widerstandsfähigkeit in einer sich ständig entwickelnden Bedrohungslandschaft aufbauen können.

Anhang

Glossary

- NIS2: Abkürzung für die Netzwerk- und Informationssicherheitsrichtlinie (EU 2022/2555). Ein EU-weiter Gesetzesrahmen zur Stärkung der Cybersicherheit für kritische und wichtige Einrichtungen, einschließlich Gesundheitsdienstleister.

- BSI (Bundesamt für Sicherheit in der Informationstechnik): Deutschlands Bundesbehörde für Cybersicherheit. Das BSI gibt Richtlinien heraus, führt Audits durch und stellt Beratung bereit. Besonders relevant für die NIS2-Compliance.

- KBV (Kassenärztliche Bundesvereinigung): Die nationale Vereinigung der Kassenärztlichen Versicherungsärzte in Deutschland. Beaufsichtigt die ambulante Pflegevorschriften und IT-Sicherheitsrichtlinien für medizinische Praxen.

- Risikobewertung: Der Prozess der Identifizierung, Bewertung und Priorisierung potenzieller Bedrohungen für IT-Systeme, Daten und Prozesse. Unter NIS2 bilden Risikobewertungen die Grundlage für gezielte Sicherheitsmaßnahmen.

- Ransomware: Ein Typ von Schadsoftware, die die Dateien einer Organisation verschlüsselt und Zahlung (oft in Kryptowährung) fordert, um den Zugriff wiederherzustellen. Im Gesundheitswesen kann Ransomware die Patientenversorgung lähmen, indem sie kritische Daten und Dienste blockiert. Veröffentlichung der Daten im Internet wird oft zusätzlich angedroht, um den Druck zu erhöhen.

- Fractional CISO: Ein Teilzeit- oder On-Demand-Chief Information Security Officer, der strategische Cybersicherheitsleitung bietet. Kommt ohne die vollen Kosten oder Verpflichtungen einer Vollzeit-Führungskraft. Ideal für mittelgroße Organisationen, die spezialisierte Expertise benötigen.

Quellen

Digital Health. (2024). Synnovis attack led to at least five cases of moderate patient harm. Digital Health. Link

Claims Journal. (2025). Number of affected patients after UnitedHealth cyberattack exceeds one-third of a million. Claims Journal. Link

HIPAA Journal. (2024). Study confirms increase in mortality rate and poorer patient outcomes after cyberattacks. HIPAA Journal. Link

Ponemon Institute. (2022). Cyber Insecurity in Healthcare: The Cost and Impact on Patient Safety and Care. Ponemon Institute. Link

OpenKRITIS. (2024). EU NIS-2 Directive: Impact on German companies. OpenKRITIS. Link

Bundesamt für Sicherheit in der Informationstechnik. (2024). Evaluierung der IT-Sicherheitsrichtlinie in Arztpraxen: BSI-Projekt 598 – SiRiPrax. Bonn: BSI. Link

Bundesamt für Sicherheit in der Informationstechnik. (2024). Cybersicherheit in Arztpraxen: BSI-Studien zeigen dringenden Handlungsbedarf auf. BSI. Link

ENISA – European Union Agency for Cybersecurity. (2024). State of Cybersecurity in the EU: Threats and Incidents. ENISA. Link

European Commission. (2024). NIS-2 Directive: Expansion of Sectors and Requirements. European Commission. Link

European Commission. (2024). NIS-2 Directive: Strengthening Cybersecurity in the EU. European Commission. Link

GUTcert. (2024). NIS2-Umsetzungsgesetz verzögert sich: Inkrafttreten voraussichtlich im März 2025. GUTcert. Link

OpenKRITIS. (2024). EU NIS-2 Directive: Impact on German Companies. OpenKRITIS. Link